Cronología del “Virus de la Policía”

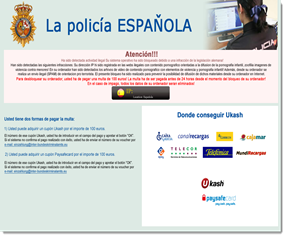

El “Virus de la Policía” también conocido como “Virus Ukash” se ha convertido una de las plagas más insidiosas de los últimos tiempos. Cientos de usuarios en España, Europa y Latinoamérica, han visto cómo su ordenador se bloqueaba nada más iniciarlo y muestra un mensaje que parece provenir del Cuerpo Nacional de Policía, que con la excusa de haberse producido accesos a páginas que contienen pornografía infantil solicita cierta cantidad de dinero para desbloquearlo.

El “Virus de la Policía” también conocido como “Virus Ukash” se ha convertido una de las plagas más insidiosas de los últimos tiempos. Cientos de usuarios en España, Europa y Latinoamérica, han visto cómo su ordenador se bloqueaba nada más iniciarlo y muestra un mensaje que parece provenir del Cuerpo Nacional de Policía, que con la excusa de haberse producido accesos a páginas que contienen pornografía infantil solicita cierta cantidad de dinero para desbloquearlo.El troyano se basa en los sistemas de pago online Ukash y Paysafecard. Al parecer, hay gente que incluso los ha pagado: “Pagan una multa policial falsa por ver porno en sus ordenadores”

Al igual que hemos estado haciendo desde @InfoSpyware, nuestros amigos de Hispasec han estado siguiendo muy de cerca la evolución de este ransomware, por lo que queremos compartirles la ‘Crónica del Virus de la Policía’ la cual hemos modificado y actualizado e intentaremos mantenerla actualizada con las nuevas variantes.

El éxito de este ransomware se basa en:

.

Cronología del “Virus de la Policía”

Marzo 2011: Aparecen las primeras muestras de la “Policía Alemana” reportadas por Kaspersky Labs como Trojan.Ransom

Junio 2011: Se extiende a otros países de Europa (Italia, Gran Bretaña, Francia) incluido España en donde el sitio web oficial de ese país “Policía.es” emite una advertencia a los usuarios.

Junio 2011: Se reporta en nuestros foros el primer usuario infectado que nos comenta que hasta acudió a la policía y si bien le comentaron que era una estafa, no podían ayudarlo a reparar su PC. (el usuario nos deja la primer captura de pantalla)

Agosto 2011: El GDT de “La Guardia Civil Española” emite un comunicado advirtiendo a los internautas sobre esta estafa, aunque en ese momento creían que solamente se trataba de un “listillo” que se aprovechaba de los usuarios Españoles únicamente.

Septiembre 2011: En @InfoSpyware desarrollamos y publicamos la primera versión beta de “PoliFix” nuestra principal herramienta gratuita para combatir este ransomware de forma automática la cual mantenemos continuamente actualizada.

Octubre 2011: Aparecen nuevas versiones que son mucho más sofisticadas. No incluyen la imagen en su interior, sino que la descargan desde un servidor según la dirección IP de origen del infectado. El sistema pasa también a formar parte de una pequeña botnet que permite ser eliminada en remoto por el propio atacante, según le convenga.

Octubre 2011: Nos llega al Foro, el primer caso Latinoamericano de la “Policía Federal Argentina” donde a diferencia con Europa que pide $150 o $100 Euros de multa, este pide únicamente $50 pesos Argentinos.

Octubre 2011: Publicamos la: Guía de cómo eliminar el “Virus de la Policía” (con nuestra herramienta PoliFix) y publicamos mas información en nuestro Blog.

.

.

Enero 2012: Los foros se inundan de usuarios infectados con nuevas y diferentes variantes. El sitio web de la Policía Española vuelve a emitir otro comunicado: Nueva oleada de ransomware a nombre de la policía.

Febrero 2012: Aparece una nueva variante, que se aleja del resto en estética, pero con igual funcionalidad y temática: supuesto bloqueo del ordenador por orden de la policía. Tiene la particularidad de renombrar la rama del registro de Windows que se encarga de permitir el arranque del PC en modo seguro (F8). A su vez, la versión “mainstream” del troyano comienza a utilizar diferentes ramas del registro para lanzarse en el inicio del sistema operativo y bloquearlo

Febrero 2012: Microsoft reporta la variante Trojan:Win32/Ransirac.G que si bien no utiliza el gancho de la policía, lo hace con GEMA, la sociedad de gestión colectiva de autores y compositores alemana.

Marzo 2012: Hispasec publica un Documento técnico: Estudio del “troyano de la policía” [PDF]

Marzo 2012: El malware comienza a usar una vulnerabilidad en Java muy reciente para distribuirse. Los usuarios con un Java no parcheado desde final de enero son vulnerables con solo visitar con cualquier navegador una página web manipulada. Normalmente se esconden en publicidades de páginas web de descarga de material multimedia.

Abril 2012: El virus continúa su evolución técnica. Cambia de estrategia y no usa imágenes, sino HTLM. También hay variantes que usan características poco conocidas de Windows para bloquearlo. Por último, comienza a destruir por completo el arranque en modo seguro, único “salvavidas” de muchos usuarios, que se ven incapaces de eliminar el malware si no es con otros métodos de recuperación más sofisticados.

Abril 2012: Hispasec publica la utilidad WinLockLess para evitar, si no la infección, al menos que el malware (este y cualquier otro tipo) se instale en el inicio de Windows perpetuando la infección y permitiendo el bloqueo del equipo.

Abril 2012: PoliFix by InfoSpyware es actualiza con las últimas variantes reportadas de todos los países, se encarga de reparar todos los sectores modificados por el malware, incluyendo el modo seguro, al igual que informar si se cuenta con la última versión de Java disponible. (En caso de no poder iniciar su equipo en modo seguro, será necesario iniciar desde un Live CD o pendrive como Kaspersky Rescue Disk, o poner el disco infectado en otro equipo, o utilizar el seleccionar ejecutar para poder lanzar PoliFix.

Autor: Marcelo Rivero

Microsoft MVP Enterprise Security - Founder & CEO to ForoSpyware & InfoSpyware.

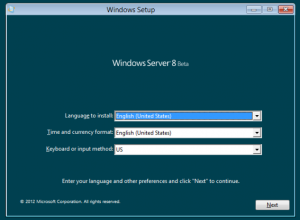

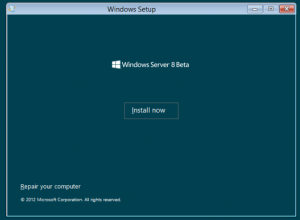

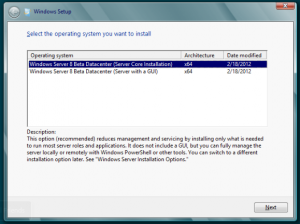

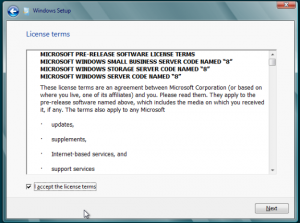

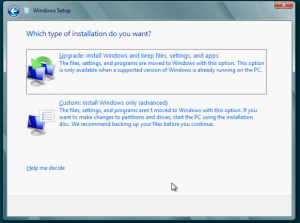

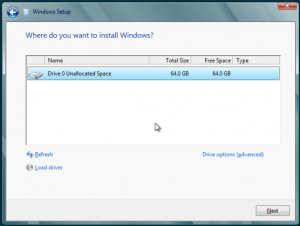

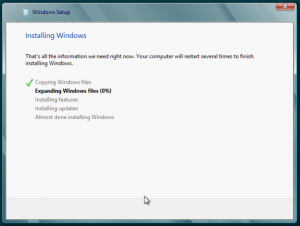

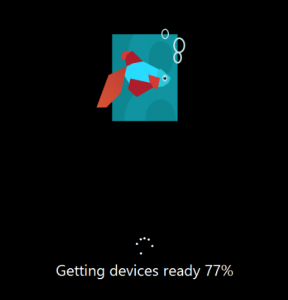

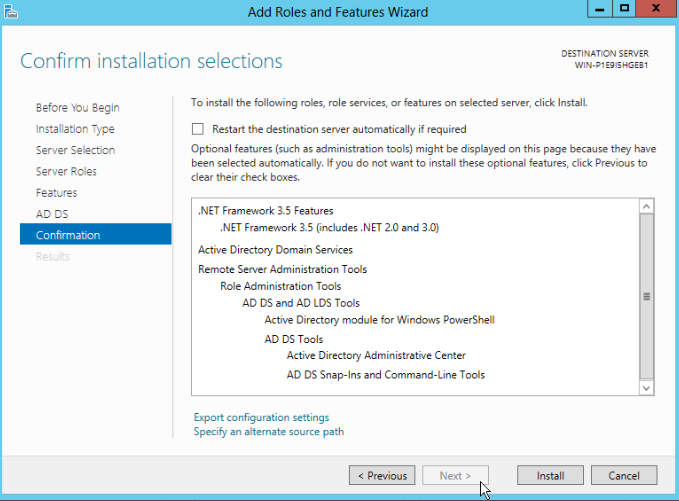

A los pocos días de ser presentado el nuevo sistema operativo de Microsoft, Windows 8, empezaron a surgir los rumores sobre cuáles serían las versiones con las que esta nueva plataforma contaría. Incluso, aquí, en Tecnología 21, les contamos que lo más probable era que

A los pocos días de ser presentado el nuevo sistema operativo de Microsoft, Windows 8, empezaron a surgir los rumores sobre cuáles serían las versiones con las que esta nueva plataforma contaría. Incluso, aquí, en Tecnología 21, les contamos que lo más probable era que